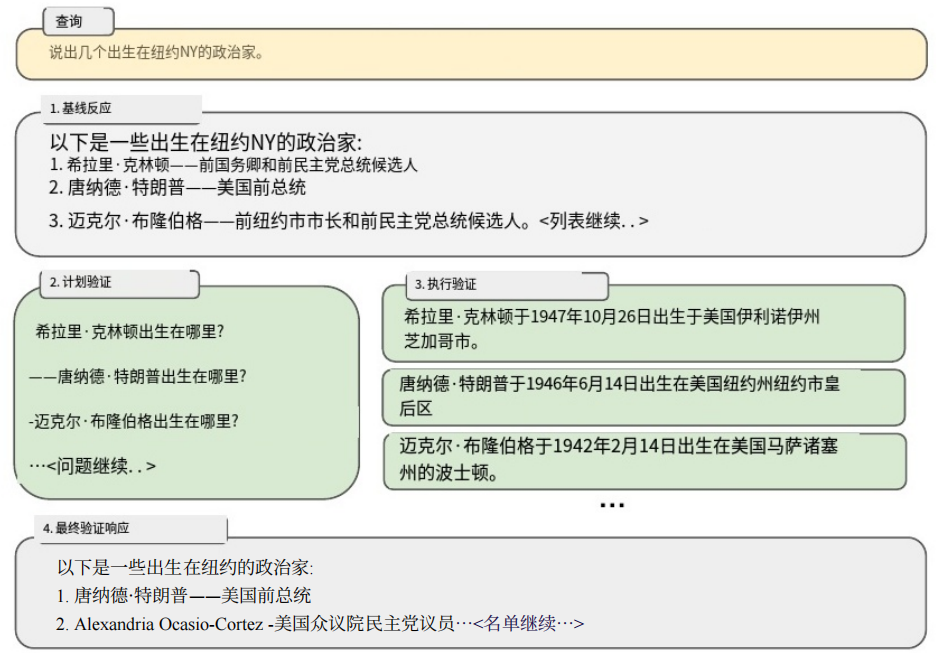

1. 什么是等级保护?

1.1. 概念

信息安全等级保护是指根据我国《信息安全等级保护管理办法》的规定,对各类信息系统按照其重要程度和保密需求进行分级,并制定相应的技术和管理措施,确保信息系统的安全性、完整性、可用性。根据等级不同,信息安全等级保护分为一到五级,一级为最低级别,五级为最高级别。等级越高,保护要求越严格,技术和管理措施也相应加强。

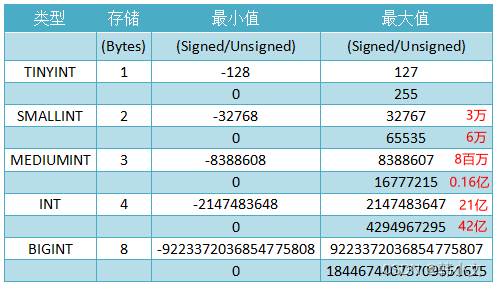

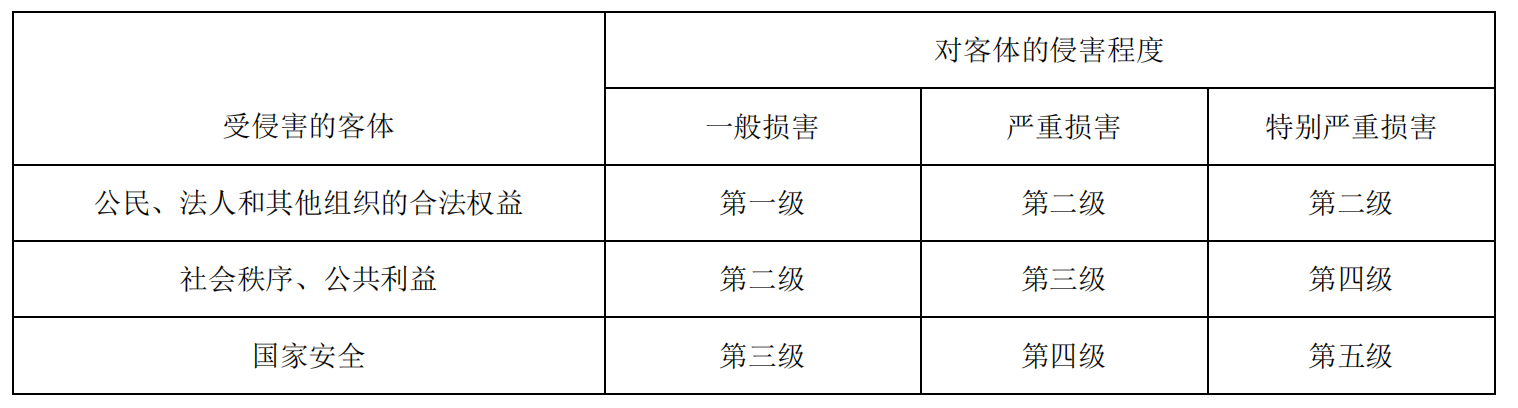

定级依据对受侵害的客体和对客体的侵害程度,具体如下图:

级别说明:

- 第一级:信息系统受到破坏后,会对公民、法人和其他组织的合法权益造成损害,但不损害国家安全、社会秩序和公共利益。

- 第二级:信息系统受到破坏后,会对公民、法人和其他组织的合法权益产生严重损害,或者对社会秩序和公共利益造成损害,但不损害国家安全。

- 第三级:信息系统受到破坏后,会对社会秩序和公共利益造成严重损害,或者对国家安全造成损害。

- 第四级:信息系统受到破坏后,会对社会秩序和公共利益造成特别严重损害,或者对国家安全造成严重损害。

- 第五级:信息系统受到破坏后,会对国家安全造成特别严重损害。

例如,对于国家机密信息的保护,需要采取更高级别的信息安全等级保护措施,比如使用密码学算法进行数据加密和数字签名验证、限制访问权限、使用安全审计等技术和管理措施。而对于一些普通的商业信息,则可以采取较低级别的信息安全等级保护措施。

1.2. 等级保护制度

《中华人民共和国网络安全法》(后文简称《网安法》)第二十一条规定国家实行网络安全等级保护制度。网络运营者应当按照网络安全等级保护制度的要求,履行相关安全保护义务,保障网络免受干扰、破坏或者未经授权的访问,防止网络数据泄露或者被窃取、篡改。

1.3. 重点保护范围

《网安法》第三十一条给出了等保的重点保护范围,具体如下:

国家对公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,以及其他一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的关键信息基础设施,在网络安全等级保护制度的基础上,实行重点保护。关键信息基础设施的具体范围和安全保护办法由国务院制定。

国家鼓励关键信息基础设施以外的网络运营者自愿参与关键信息基础设施保护体系。

1.4. 法律责任

《网安法》第五十九条给出了等保的重点保护范围,具体如下:

- 网络运营者不履行本法第二十一条、第二十五条规定的网络安全保护义务的,由有关主管部门责令改正,给予警告;拒不改正或者导致危害网络安全等后果的,处一万元以上十万元以下罚款,对直接负责的主管人员处五千元以上五万元以下罚款。

- 关键信息基础设施的运营者不履行本法第三十三条、第三十四条、第三十六条、第三十八条规定的网络安全保护义务的,由有关主管部门责令改正,给予警告;拒不改正或者导致危害网络安全等后果的,处十万元以上一百万元以下罚款,对直接负责的主管人员处一万元以上十万元以下罚款。

2. 为什么要开展等级保护?

《中华人民共和国网络安全法》(简称《网安法》)明确了网络运营者、网络产品和服务提供者的安全义务,确立了网络安全等级保护的法律地位,建立了关基安全保护制度。通过开展等保可以:

-

防范和减少信息泄露风险:通过等保的实施,能够对信息系统进行全面的安全评估,并采取必要的技术和管理措施来减少信息泄露风险。

-

防范和减少网络攻击风险:等保的实施可以提升信息系统的安全性,从而有效地防范和减少网络攻击风险。

-

加强网络安全监管:等保的实施需要依据一定的标准和要求进行评估和等级划分,能够更好地加强对信息系统的监管和管理。

-

促进企业信息化建设:等保的实施有助于企业加强对信息系统的管理和运维,提升信息系统的安全性和可靠性,从而更好地促进企业信息化建设。

3. 如何开展等级保护?

开展等级保护主要有以下五个环节:

- 1. 系统定级:信息系统运营单位按照《网络安全等级保护定级指南》,自行定级三级以上系统定级结论需进行专家评审,是等保的首要环节。

- 2. 系统备案:信息系统定级申报获得通过后,30日内到公安机关办理备案手续,是等保工作的必要流程。

- 3. 建设整改:根据等保有关规定和标准,对信息系统进行安全建设整改,是等保工作落实的关键。

- 4. 等级测评:信息系统运营单位选择公安部认可的第三方等级测评机构进行测评,提供跨地市的情况下由本地(本省)测评机构交付的等保测评服务。等级测试是评价安全保护状况的方法。

- 5. 监督检查:当地网监定期进行监督检查,是等保工作的外在动力。

4. 等级保护技术方案

根据定级和差距分析的结果 进行总体方案设计时需要:

- 分析用户的安全需求;

- 根据《信息安全技术 网络安全等级保护基本要求》、《信息安全技术 网络安全等级保护安全设计技术要求》及《信息安全技术 信息系统安全等级保护实施指南》等标准在满足客户在技术和管理层面的安全需求前提下进行安全规划与设计。

技术方案参考文档如下(下载链接访问密码:6277):

- GBT 22239-2019 信息安全技术 网络安全等级保护基本要求.pdf

- GBT 25070-2019 信息安全技术 网络安全等级保护安全设计技术要求.pdf

- GBT 25058-2010 信息安全技术 信息系统安全等级保护实施指南.pdf

- GBT 28448-2019 信息安全技术 网络安全等级保护测评要求.pdf

- GBT 28449-2012 信息安全技术 信息系统安全等级保护测评过程指南.pdf

- GBT 22240-2008 信息系统安全等级保护定级指南.pdf

5. 参考

[1] 华为云等保安全服务流程

[2] https://support.huaweicloud.com/ctc_faq/ctc_01_0046.html

推荐阅读:

- 信安标委发布16项网络安全国家标准:8项为旧标准替代,8项标准为新发布

- 解读《中华人民共和国网络安全法》:所有IT从业者都应知应懂

![[C++][数据结构]哈希2:开散列/哈希桶的介绍和简单实现](https://img-blog.csdnimg.cn/direct/95e1b1ded75b4e93af6c016ae4fa19a1.png)